Безсигнатурная защита от Trojan-Ransom (WinLock) средствами KIS 2010

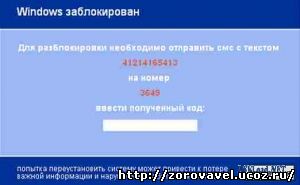

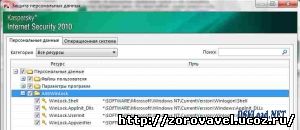

Подробное описание программы: К сожалению, в последнее время пользователи все чаще жалуются на заражение вредоносами класса Trojan-Ransom. Зараженные пользователи получают сообщение, в котором их под разными соусами просят отправить СМС на платный номер. Цена сообщения редко бывает менее 150 российских рублей, а обычно много больше. И окно ни закрыть, не скрыть, работать в системе невозможно, запустить какое-либо средства диагностики и лечения также задача не из простых. Для неподготовленного пользователя это такая большая проблема, что ему проще отправить SMS, чем заняться лечением. Само лечение сводится обычно к проверке системы с Live CD от Доктора Веба или Лаборатории Касперского. Но эффективность таких проверок сильно зависит от свежести баз (у продуктов на Live CD проблемы с эмулятором) и злостности трояна (у продуктов на Live CD проблемы с работой в реестре хостовой ОС). Да еще этот диск нужно где-то взять. В общем, куда ни кинь - всюду клин. Потому важно, очень важно предупредить заражение, не дать троянцу занять позиции. Для этого пользователи Kaspersky Internet Security 2010 могут использовать уже имеющиеся у них средство - компонент Контроль программ (HIPS). Настройка - Контроль программ. Нажимаем кнопку "Настройка". На вкладке "Персональные данные" выбираем категорию "Все ресурсы". В категории "Персональные данные" создадим свою категорию "AntiWinLock". Для этого нужно кликнуть на "Добавить категорию" в этом окне и ввести название. Для удобства можно свернуть остальные категории кликом мыши на "+". Теперь добавим ресурсы, которые нужно контролировать. Кликаем на "Добавить" внизу окна и в появившемся списке выбираем "Ключ реестра", как показано на изображении. В появившемся окне вводим название правила. Я ипользовал "WinLock.Shell" для защиты \Winlogon\shell. В принципе, название можно и не указывать, оно вставится само. Но само-собой, нужно внести путь, который должен контролироваться HIPS. На момент написания мне известно 4 места и их нужно занести. В открытом окне "Пользовательский ресурс" нажимаем кнопку "Обзор" и вставляем:

В поле "Ключ": *\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon В поле "Значение": Shell

В поле "Ключ": *\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows В поле "Значение": AppInit_DLLs

В поле "Ключ": *\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon В поле "Значение": Userinit

В поле "Ключ": *\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\* Пути нужно писать так, как написал их я. Каждый путь добавляется отдельно. Вот как это выглядит в конечном счете:

Обратите внимание, что в последнем добавлении на конце есть слеш, но вручную его указывать не нужно; в пункте 4 после * его нет.

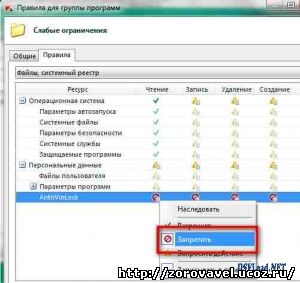

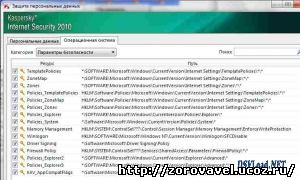

Итак, HIPS контролирует эти места и что? Они изначально были зашиты и изначально контролировались. Суть в том, что мы запретим любые изменения в этих путях всем программам, которые не входят в группу "Доверенные". Возвращаемся в окно настроек KIS на "Контроль программ". Там жмем кнопку "Настройка правил...". В появившемся окне выбираем группу "Слабые ограничения" и кликаем "Изменить" внизу (или просто двойнок клик мышью по строке). Появляется окно настроек правил для группы. Нам нужна вкладка "Правила" и "Файлы, системный реестр" в списке выбора. В самом низу находится группа правил с названием AntiWinLock. Для операций чтения, записи, удаления у нее наследована настройка "Запросить действие". Меняем это на "Запретить" (клик правой кнопкой мыши). Запрос действия можно оставить только для "Чтение", да и то не обязательно. Вот что получается в итоге: Повторяем изменение правил для группы "Сильные ограничения". Не нужно трогать "Доверенные" (там наследуется разрешение) и "Недоверенные" (там наследуется запрет). Теперь защитим средствами HIPS параметры безопасности. Т.е. запретим приложениям, не входящим в группу "Доверенные", изменять:

Параметры безопасности Internet Explorer

Зоны Internet Explorer

Параметры встроенного фаервола

Ветку политик

...и прочее Это сделать будет еще проще. В окне "Правила для группы программ" (скриншот выше) для группы Слабые ограничения выставляем запреты на ресурс "Параметры безопасности". А вот что входит в "Параметры безопасности": После этих действий при любом режиме работы KIS никакое ПО, кроме того, что добавлено по какой-то причине в группу "Доверенные", не с может изменить эти критичные ключи реестра. При этом пользователь не будет получать никаких алертов, никаких балунов. KIS просто молча заблокирует опасное действие и запишет это в отчет.  Автор: Автор: Дмитрий Мячин-сотрудник Касперского.

|